Frühjahrsputz Desktop-Systeme: Windows, Mac OS X und Linux gesichert

In den vergangenen drei Wochen haben wir unter Windows 8.1, Mac OS X Yosemite und Ubuntu Linux 14.10 geputzt, die Performance verbessert und gesichert. All das drehte sich um eine große Frage: Ist Antivirus tot? Im heutigen Beitrag fassen wir zusammen, was Sie von den einzelnen Systemen erwarten dürfen und wie Sie diese optimaler absichern.

Windows, Mac OS X oder Ubuntu – welches System ist am sichersten?

Wir brauchen gar nicht lange um den heißen Brei herumreden: Die Systemarchitektur von Ubuntu Linux macht es Eindringlingen am schwersten. Sehen wir uns die einzelnen Systeme und ihre konfigurierbaren Security-Features noch einmal kurz im Detail an:

Windows 8.1

Microsoft hat mit Windows Defender einen Schadsoftware-Schutz geschaffen, den das Betriebssystem als Bordmittel mitbringt. Virenprofi AV-Test musste im Februar 2014 jedoch feststellen, dass nur 70 Prozent der Bedrohungen erkannt werden – das ist keineswegs ausreichend. Es ist wichtig, dass Sie an dieser Stelle nachrüsten und sich eine vertrauenswürdige Security-Suite zulegen.

Ein weiteres Bordmittel ist der Windows SmartScreen-Filter, der Sie vor Apps unbekannter Herkunft oder vor dem Ausführen aus dem Web geladener Dateien warnt. Dieses Tool ist gut gemeint. Durch seine Wirkweise erklärt sich jedoch gleich der Kritikpunkt: Die über die Prüfung erhaltenen Daten sendet der Filter an Microsoft und so erfährt der Redmonder jede Ihrer Applikationen und kann sie Ihrer Person zuordnen. Übermittelt werden ein eindeutiger Datei-Hashwert, der Dateiname, eventuell vorhandene digitale Signaturen sowie Ihre IP-Adresse. Diese Informationen können durchaus von Dritten abgefangen, aber auch entwendet werden. Informiert werden Sie über diesen Vorgang nicht. Im Wartungscenter der Systemsteuerung können Sie den SmartScreen-Filter in den Einstellungen zwar ausschalten, jedoch sollte dies nicht der eigentliche Sinn vorinstallierter Bordmittel sein. Eine gute Security-Suite übernimmt im Übrigen die Aufgabe dieses Filters. Setzen Sie sich bei der Auswahl Ihrer Suite auch mit dem Datenschutz und etwaigem Datenversand des Entwicklers auseinander, um nicht vom Regen in die Traufe zu kommen.

Die Zugriffsrechteverwaltung in der Benutzerkontensteuerung ist ein weiteres Security-Feature, das in der Praxis allerdings ebenfalls nicht sonderlich gut umgesetzt ist. Theoretisch möchte Microsoft damit erreichen, dass Sie als Systemadmin Zugriffs-/ Schreib-/ Leserechte zuweisen und entziehen können. Klingt logisch und sinnvoll. Jedoch ist es unter keinem anderen System so einfach, Adminrechte zu erlangen. Der erste Benutzer, den Sie anmelden, erhält Adminrechte, und immer, wenn Sie Programminstallationen oder -deinstallationen vornehmen, führen Sie dies mit Adminrechten durch. Das öffnet Tür und Tor für Eindringlinge. Wie es besser funktioniert, stellt Ubuntu Linux eindrucksvoll unter Beweis, darauf kommen wir später noch einmal zurück.

Windows Update gehört zu den sinnvollen Funktionen, die auch funktionieren: Ihr Patch-Manager macht Sie auf Updates aufmerksam und führt diese auch aus. Behalten Sie die Voreinstellungen bei, verpassen Sie kein Update, das mögliche Sicherheitslücken schließt. Ebenfalls funktional und sinnvoll ist die Windows Firewall, die für Sie relevant ist, wenn Ihr System direkt ins Web geht oder Ihr Router über keine Firewall verfügt. Lesen Sie diesbezüglich noch mal unsere Konfigurationstipps im Absatz „Windows-Firewall: Richtig konfiguriert, gut geschützt“ im Windows-8.1-Artikel.

Mac OS X Yosemite

Mit den Anmeldeoptionen unter Mac OS X Yosemite können Sie bereits viel für Ihre Sicherheit machen. Sie können Ihren Mac darauf trimmen, dass ein Zugriff durch unberechtigte Dritte nicht möglich ist. Mit FileVault 2 haben Sie ein sinnvolles Werkzeug in der Hand, um Ihre kompletten Festplatten oder aber einzelne Daten zu verschlüsseln. Jedoch können sich daraus folgend Sicherheitsprobleme ergeben: Hinterlegen Sie Ihr Kennwort in der iCloud, kann diese selbst zum Sicherheitsrisiko werden. Nachdem iCloud gehackt wurde, verschärfte Apple zwar die Sicherheit, mit dem Wissen, dass es um sensible Daten geht, fühlt sich iCloud für viele jedoch nicht wirklich sicher an. Eine Alternative ist der Wiederherstellungsschlüssel. Diesen müssen Sie jedoch sicher verwahren, idealerweise konventionell mit Zettel und Stift.

Mit der Yosemite-eigenen Firewall hat Apple niemandem einen Gefallen getan: Nicht nur, dass Anwender diese erst mal aktivieren müssen, sondern Sicherheitsexperten bemängeln regelmäßig, dass die Firewall nicht ausreicht. Die Hintergründe und Handlungsempfehlungen lesen Sie bitte direkt im Mac-OS-X-Artikel im Absatz „Kritisch: Die Yosemite-eigene Firewall“. Dieselbe Kritik wie Microsofts SmartScreen-Filter muss auch die Privatsphäre unter Yosemite einstecken: Wie Sie wissen, sind Daten zu einer beliebten Währung geworden. App-Entwickler und Apple selbst freuen sich über die per Default eingestellte Freizügigkeit der Nutzer, Sie können jedoch aktiv werden. Lesen Sie dafür den Privatsphäre-Abschnitt im Hauptartikel.

Mit Gatekeeper und Remote Wipe spendierte Apple dem Mac OS X sinnvolle Funktionen, allerdings gilt es auch hier, auf die Konfiguration zu schauen. Safari wurde mit einer Antiphishing-Funktion ausgerüstet, die ihren Dienst recht gut erfüllt; setzen Sie auf eine gute Security-Suite, übernimmt diese die Antiphishing-Funktion meist mit. Kritisch sehen Sicherheitsexperten immer wieder die Spotlight-Suche. Es macht Sinn, dass Sie Ihre Einstellungen diesbezüglich anpassen, im Hauptartikel erhalten Sie unter dem Absatz „Sicherheitsprobleme unter Mac OS X 10.10 Yosemite“ Ideen, welche Anpassungen möglich und sinnvoll sein können.

Ubuntu Linux 14.10

Die Linux-Systemarchitektur lässt es nicht zu, dass Sie sich als Admin anmelden – schlicht deshalb, weil der standardmäßige Systemadmin „root“ kein Anmeldekennwort erhält. Sie bemerken nun den wesentlichen Unterschied zu Windows, wo der erste angemeldete Benutzer zum Admin wird. Sie arbeiten unter Ubuntu nicht grundsätzlich mit einem Benutzerprofil, das administrative Rechte besitzt, sondern diese Rechte werden punktuell bestätigt.

Ebenfalls relevant ist das Passwort-Management, das mit dem automatisch vorinstallierten GNOME-Schlüsselbund funktioniert. Passwörter werden verschlüsselt und ein gut ausgewähltes Masterpasswort macht das Auslesen Ihrer Daten selbst dann unmöglich, wenn Ihr Gerät gestohlen wird. Auch Ubuntu bringt Bordmittel zum Verschlüsseln Ihrer kompletten Festplatten oder einzelnen Dateien mit, ergänzende Tools aus sicheren Quellen sind schnell installiert. Das Update-Management kommt Ihnen ebenfalls entgegen: Ubuntu sucht mit den Standardeinstellungen täglich nach neuen Updates und Anwender mit Adminrechten werden darüber informiert. Das automatische Installieren der Aktualisierungen lässt sich so einstellen, wie im Ubuntu-Hauptartikel im Absatz „Patch-Management unter Ubuntu“ beschrieben.

Privatsphäre und Datenschutz: Das sind keine Themen, mit denen sich Ubuntu-User in ihrem eigenen System auseinandersetzen müssten – zumindest dann nicht, wenn keine Pakete aus unbekannten Quellen installiert werden. Malware hingegen ist auch unter Ubuntu Linux ein Thema, und das betrachten wir im Folgenden näher.

Security-Suites für Linux?

Sie sehen anhand unserer Einzelberichte und dieser Zusammenfassung, dass Sie weder unter Mac OS X noch unter Windows ohne zusätzliche Software sicher arbeiten können. Bei Ubuntu Linux, aber auch jeder anderen Linux-Distribution, scheiden sich die Geister: Alteingesessene Linux-Enthusiasten behaupten auch heute noch felsenfest, Linux-Distributionen seien ohne Security-Suite sicher. Tatsächlich macht die Systemarchitektur bereits vieles gut, was insbesondere unter Windows, aber auch unter Mac OS X so nicht funktioniert. Die Benutzerrechteverwaltung: Großartig! Privatsphäre und Datenschutz: Wunderbar! Aber tun Sie sich selbst einen Gefallen und verkennen Sie die Gefahren nicht, die auch unter Ubuntu Linux lauern:

Linux wird vorrangig in zwei Bereichen eingesetzt, und zwar in sehr großen Rechenzentren (beispielsweise die Google-Server), aber auch in sehr kleinen Sektoren (so basiert auch Android, entwickelt für kleine Geräte, auf Linux). Oftmals haben wir Linux vor der Nase, ohne es zu wissen – Linux ist ein allgegenwärtiges System. Schon sehr lange sind gehostete Linux-Server im Malware-Visier, jedoch nicht in der konventionellen Form. Zum Frust vieler Anwender existieren genügend Hosting-Unternehmen, die veraltete und damit unsichere Software einsetzen und für die die Wartung ihrer Systeme eher in den Hintergrund rückt. Da kann es durchaus vorkommen, dass ein Command-and-Control-Server mit Windows-basierter Malware dafür missbraucht wird, Malware zu verteilen, Anweisungen weiterzugeben, Informationen zu manipulieren oder zu speichern. Das passiert übrigens erschreckend häufig.

Mit der „Operation Windigo“ wurden Unix-Server als Virenschleudern missbraucht. Lange blieb diese Operation unbemerkt, bis die Sicherheitsforscher von ESET Anfang 2014 feststellten, dass in den drei Jahren davor bereits 25.000 Unix-Server betroffen waren. Innerhalb dieses langen Zeitraums wurden Tag für Tag über 35 Millionen Spam-E-Mails an arglose Nutzer versendet. Diese Spam-Attacken sind jedoch nicht die schlimmste Folge: Täglich wurden mehr als 500.000 Rechner angegriffen – und Tag für Tag läuft dieselbe Anzahl an Computern Gefahr, sich neu zu infizieren. Es genügt, wenn Sie eine Website besuchen, deren Server infiziert ist. Sie werden dann mit ungewollter Werbung oder gefährlichen Exploit-Kits konfrontiert. Oftmals lesen wir von Gefahren für Linux-Servern, auf die wir am Ende unserer Frühjahrsputzserie noch ausführlich eingehen werden. Sind nun Desktop-Systeme weniger gefährdet als Server?

Jein. Sie kennen die Argumente, die zu diesem Statement führen: Linux-Desktops sind aufgrund Ihrer Systemarchitektur und ihrer geringeren Verbreitung seltener durch Malware infiziert. Jedoch sind Linux-Desktop-Systeme nicht auf magische Weise immun. Die Gefahren sehen lediglich anders aus: Proof-of-Concept-Viren und andere, teils eher wissenschaftlich motivierte Malware-Gefahren lauern auch auf Linux. Sie kommen selten, aber dennoch real in der Linux-Welt vor. Plattformübergreifende Gefahren betreffen ebenfalls Linux-User – denken Sie nur an die Odyssee, die der Flash-Player von Adobe allein dieses Jahr hingelegt hat. Denken Sie auch an HTML, an Java, an Perl und PHP. Frameworks und Sprachen, die Linux unterstützt, können unter jedem Betriebssystem angreifbar sein. Auch unter Linux können Sie Malware-infizierte E-Mails empfangen, Sie können Programme aus Ubuntu-fremden Paketquellen installieren und währenddessen Root-Rechte vergeben, die ausgenutzt werden können.

Noch mal: Linux ist allgegenwärtig. Und je verbreiteter eine Plattform ist, umso interessanter wird sie für Malware. Ubuntu hat es geschafft, den nerdigen Linux-Sessel zu verlassen und auch auf jene Rechner zu springen, die vorher auf Windows oder Mac geschworen haben. Die Anwendung des Systems ist längst schon so einfach geworden, dass es kaum noch eine Hemmschwelle gibt – selbst der Laie kann Ubuntu Linux problemlos anwenden. Das sorgt für ein Plus an Verbreitung – und die wiederum für ein Plus an Malware. Warten Sie keinesfalls, bis es soweit gekommen und Ihr System verseucht ist, sondern setzen Sie sich rechtzeitig mit Security-Suiten für Linux auseinander.

Security-Suites für Desktop-Systeme: Sinnvolle Auswahl

Es gibt weitaus mehr Security-Anbieter als Desktop-Systeme; das macht die Auswahl nicht unbedingt einfach. Wir empfehlen Ihnen, diesbezüglich auf AV-Test zu vertrauen; einem IT-Security-Institut, das sich auf das Thema Antivirus (AV) spezialisiert hat. Auf der AV-Test-Website finden Sie nicht nur interessante Statistiken über Spam- und Malware-Verbreitung, sondern Sie haben auch die Möglichkeit, Sicherheitssuiten zu vergleichen. Sie können dabei nach mobilen Systemen, Systemen für Privatanwender und Systemen für Unternehmen filtern. Unter den Kategorien „Schutzwirkung“, „Geschwindigkeit“ und „Benutzbarkeit“ wurden sämtliche Security-Suiten detailliert bewertet. Auch Malware-Scanner für Mac OS X wurden getestet; die Ergebnisse der einzelnen Suiten finden Sie hier. Eine Übersicht zahlreicher Antiviren-Programme für alle Plattformen stellt auch die TU Berlin bereit, allerdings finden Sie hier keine Einschätzungen zu den einzelnen Angeboten. Auf verschiedene Tests wird jedoch unter der Übersichtstabelle verlinkt. Möchten Sie zusätzlich erfahren, wie es eigentlich um den Selbstschutz verschiedener Antiviren-Lösungen steht, legen wir Ihnen den Artikel „Selbstschutz für Antiviren-Software“ ans Herz, in dem AV-Test im November 2014 Studienergebnisse vorgestellt hat.

Was zeichnet gute AV-Software aus?

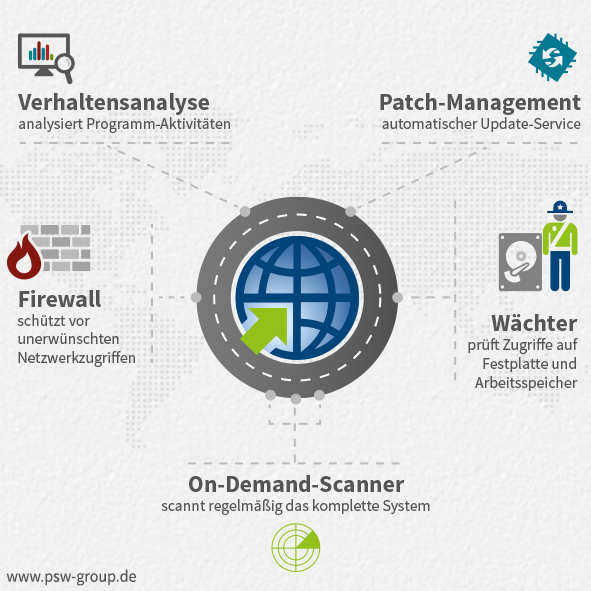

Virenschutz-Software bündelt zwei Hauptfunktionen: Das komplette System wird in regelmäßigen Intervallen vom On-Demand-Scanner untersucht, während der Wächter die Aufgabe übernimmt, Dateizugriffe auf Festplatte und Arbeitsspeicher zu prüfen. Diese beiden Hauptfunktionen werden häufig durch weiterführende ergänzt. Da wäre ein Webfilter genauso zu nennen wie das Prüfen von E-Mails. Was Heuristik und Signatur-Scan übersehen, übernimmt die Verhaltenserkennung – sozusagen als letzte Verteidigungsinstanz. Während Signatur-Scans auf höchste Erfolgsquoten kommen, führen Heuristiken gerne zu Fehlalarmen; sie prüfen nach gröberen Mustern. Die Verhaltenserkennung ist noch schwächer: Sie benötigt eine Whitelist, um erwünschte Programme von Schädlingen auseinanderzuhalten.

Ergänzungen zur AV-Software

Kommen wir noch mal auf die Verhaltensanalyse kommerzieller Programme zurück: Programm-Aktivitäten werden damit von der eingesetzten Security-Suite überwacht und bewertet. Wenn sich nun verdächtige Aktionen häufen, lässt das auf Malware schließen. Hat sich ein Programm in der Registry verewigt oder werden Tastatureingaben abgefangen oder klinkt sich Ihr Browser in die verschlüsselte Kommunikation, sind Trojaner mit hoher Wahrscheinlichkeit die Übeltäter. Die Verhaltensanalyse eines guten Programms schreitet nun ein; idealerweise verhindert sie rechtzeitig das Eingreifen ins System. Ist Ihre Wahl auf eine reine AV-Lösung gefallen, die ohne Verhaltensanalyse arbeitet, ist es empfehlenswert, sich ein spezielles Tool dafür zu installieren. Kommen Sie aber bitte nicht auf den Gedanken, lediglich ein Tool zur Verhaltensanalyse einzusetzen. Auch wenn dies die letzte Verteidigungsinstanz ist, basiert die Erkennung, wie erwähnt, auf einer Whitelist. Nicht erkannte Schädlinge könnten Ihr System infizieren – und diese werden glücklicherweise in großen Massen von AV-Lösungen mit Signatur-Scan und Heuristik erkannt und verbannt.

In vielen Suiten ist auch eine Firewall integriert. Auch Stand-alone-Lösungen werden diesbezüglich angeboten. Unser Tipp: Setzen Sie sich zunächst mit Ihrer Router-Firewall auseinander. In aller Regel sind diese per Default so eingestellt, dass Sie einen umfassenden Schutz erfahren. Erwarten Sie Bedrohungen aus Ihrem eigenen Netzwerk oder gehen Sie mit Ihrem Rechner direkt ins Web, ohne den Router-Umweg zu wählen, benötigen Sie zwingend eine Personal Firewall. Unter Windows 8.1 setzen Sie die vorinstallierte problemlos ein, und auch unter Ubuntu Linux haben Sie keine Probleme, da es nicht möglich ist, versehentlich Software zu installieren. Möchten Sie jedoch Server-Software nachinstallieren, um Dienste im lokalen Netzwerk anzubieten, wird eine Personal Firewall notwendig. Unter Mac OS X haben Sie ein Problem: Die Firewall ist per Default ausgeschaltet und selbst, wenn Sie diese einschalten, sind Sie nicht sicher. Sie benötigen unter Mac OS X Yosemite definitiv eine Personal Firewall, wenn Sie direkt ins Web gehen oder Bedrohungen aus Ihrem Netzwerk kommen können.

In vielen Suiten ist auch eine Firewall integriert. Auch Stand-alone-Lösungen werden diesbezüglich angeboten. Unser Tipp: Setzen Sie sich zunächst mit Ihrer Router-Firewall auseinander. In aller Regel sind diese per Default so eingestellt, dass Sie einen umfassenden Schutz erfahren. Erwarten Sie Bedrohungen aus Ihrem eigenen Netzwerk oder gehen Sie mit Ihrem Rechner direkt ins Web, ohne den Router-Umweg zu wählen, benötigen Sie zwingend eine Personal Firewall. Unter Windows 8.1 setzen Sie die vorinstallierte problemlos ein, und auch unter Ubuntu Linux haben Sie keine Probleme, da es nicht möglich ist, versehentlich Software zu installieren. Möchten Sie jedoch Server-Software nachinstallieren, um Dienste im lokalen Netzwerk anzubieten, wird eine Personal Firewall notwendig. Unter Mac OS X haben Sie ein Problem: Die Firewall ist per Default ausgeschaltet und selbst, wenn Sie diese einschalten, sind Sie nicht sicher. Sie benötigen unter Mac OS X Yosemite definitiv eine Personal Firewall, wenn Sie direkt ins Web gehen oder Bedrohungen aus Ihrem Netzwerk kommen können.

Patch-Management ist ein weiteres Stichwort. Veraltete Programmversionen mit bekannten Sicherheitslücken sind das wohl größte Einfallstor. Sicherheitslücken bestimmter Programme wie MS Office oder Adobe-Programme werden bereits ziemlich routiniert ausgenutzt, um Spionagesoftware oder Bot-Netze zu platzieren. Und an dieser Stelle macht es Microsoft besser als die Linux-Entwickler: Microsofts Patch-Management erlaubt es, auch Drittanbieter-Software automatisch aktuell zu halten. Unter Linux kochen die Entwickler ihre eigenen Süppchen – das macht es erforderlich, dass Sie aktiv werden müssen, um automatische Updates einzuspielen. Wie das funktioniert, erfahren Sie im Hauptartikel im Absatz „Patch-Management unter Ubuntu“.

Konfiguration der AV-Software

Unabhängig davon, auf welche AV-Software Ihre Wahl fällt: Prüfen Sie unbedingt die Konfiguration! Schauen Sie zunächst, welche Dateien der Virenscan per Default einschließt. Eventuell untersucht Ihr Scanner nicht alle Dateitypen; insbesondere komprimierte Dateien (.rar oder .zip) sind davon betroffen. Der Windows-Bildschirmschoner trägt die Endung .scr – ein wenig verbreiteter Dateityp, der von vielen Scannern auch nicht automatisch eingeschlossen ist. Sie gehen auf Nummer Sicher, wenn Sie sämtliche Dateitypen in den Scan einschließen, wenngleich dies auch wesentlich länger dauert.

Wenn Ihre Antiviren-Lösung einen Treffer landet und einen Schädling ausfindig gemacht hat, bietet er Ihnen in aller Regel einige Auswahlmöglichkeiten, wie mit dem Fund umzugehen ist. Wurden Viren in Ihren E-Mails entdeckt, können Sie diese einfach löschen. Haben Sie die infizierte Datei nicht geöffnet beziehungsweise ausgeführt, ist Ihr Rechner nach dem Löschen wieder sauber. Anders sieht das bei Viren auf Ihrer Festplatte aus: Die vielfach angebotene Quarantäne-Option erlaubt es, versehentlich gelöschte Dateien wiederherzustellen. Ziehen Sie dies dem Löschen vor. Verschaffen Sie sich mit einem weiteren Komplett-Scan Gewissheit, ob Ihr System wieder sauber ist.

Immer mal wieder erfassen Signaturen auch harmlose Programme. Glauben Sie, Ihr AV-Scanner hat einen Fehlalarm ausgelöst, ist es empfehlenswert, mithilfe einer Zweitmeinung auf Nummer Sicher zu gehen. Im Absatz „Security-Suites für Desktop-Systeme: Sinnvolle Auswahl“ haben wir auf die Website der TU Berlin verwiesen. Dort finden Sie auch Online-Virenscanner, sodass es für Sie nicht nötig ist eine weitere Software zu installieren (doppelte AV-Software ist im Übrigen alles andere als ratsam, da sich beide Programme nicht unbedingt vertragen müssen). Laden Sie die beanstandete Datei bei einem solchen Online-Scanner hoch. Betrachtet dieser die Datei als sauber, ist ein Fehlalarm sehr wahrscheinlich. Unterstützt der Online-Scanner jedoch die Meinung Ihres lokalen AV-Scanners, handeln Sie entsprechend.

Hat es ein Schädling geschafft, all Ihre Sicherheitsmechanismen zu durchbrechen, trennen Sie Ihr System umgehend vom Netz. So verhindern Sie neben der weiteren Malware-Verbreitung auch das Nachladen von Schadroutinen. Idealerweise ziehen Sie direkt im Anschluss auch das Stromkabel, damit der Virus auf Ihrem System nicht wüten kann. Um die Malware am Ausführen zu hindern, booten Sie Ihr System von einer Malware-freien Notfall-CD, booten Sie keinesfalls das infizierte System. Bringen Sie dann nur die wichtigsten Daten in Sicherheit und setzen Sie im Anschluss das System neu auf. Nur auf diese Weise gehen Sie sicher, dass Sie anschließend wieder virenfrei arbeiten. Es wirkt zwar bequemer, das infizierte System zu booten, um es dann durch die AV-Software reinigen zu lassen, allerdings können hier Rückstände übrigbleiben. Wir verweisen in diesem Zusammenhang noch mal auf das Institut AV-Test; auf den oben verlinkten Seiten wird häufig die mangelnde Reinigung nach Virenfunden kritisiert. Möchten Sie nicht auf uns hören und lieber den bequemen, aber unsicheren Weg gehen, booten Sie Windows bitte im abgesicherten Modus, indem Sie während des Starts mehrfach F8 drücken.

Fazit Frühjahrsputz Desktop-Systeme

Antivirus ist tot? Nein, keinesfalls! Solange Malware lebt, müssen auch Antivirus-Lösungen leben. Nichtsdestotrotz hat Brian Dye, PC-Sicherheit-Vizepräsident bei Symantec, voriges Jahr diese Aussage getroffen. Keinesfalls wollte Dye damit zum Ausdruck bringen, dass Virenscanner unnötig geworden sind – eher das Gegenteil ist der Fall: Die Bedrohungen sind derartig komplex und vielschichtig geworden, dass Sie mit reiner signaturbasierter Erkennung nicht weit kommen. Wir haben bereits das nötige Mehr beleuchtet: Neben der signaturbasierten Erkennung haben moderne Suiten Heuristiken genauso integriert wie die Verhaltensanalyse, die Sie notfalls nachinstallieren können. Mit diesen drei Spurensuchern und den oben erwähnten Ergänzungen lebt Antivirus weiter. Und zwar unter Windows und Mac genauso wie unter Linux. Oder um es mit den Worten Catalin Cosois, seines Zeichens Chief Security-Stratege bei BitDefender, zu sagen: „Zu behaupten, Antivirus wäre tot, ist ungefähr so, als würde man behaupten, dass Aspirin tot ist, weil es Krebs und alle anderen Krankheiten der Menschheit nicht heilen kann. Aspirin funktioniert immer noch bei einem Kater, Kopfweh oder einer leichten Erkältung, und die Menschen haben es deshalb immer noch in ihren Hausapotheken.“

Schreibe einen Kommentar