Cyberspionage: D-Link Zertifikate verbreiten Malware

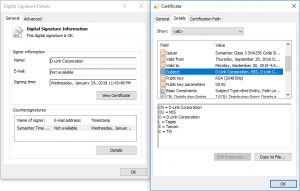

Cyberkriminellen ist es gelungen, Zertifikate von D-Link zu entwenden. Sicherheitsforscher identifizierten diese neue Malware-Angriffswelle. Das Problem dabei: Software, die mit solchen Zertifikaten signiert ist und möglicherweise Malware enthält, umgeht Sicherheitsmechanismen ziemlich einfach.

Wie die Malware bei D-Link eingeschleust wurde

Die Sicherheitsforscher von ESET spürten die Malware auf. Dem Bericht zufolge sei es Cyberkriminellen gelungen, die Zertifikate von D-Link, einem Hersteller von Kameras und Routern, zu entwenden. Diese erbeuteten Zertifikate wurden fürs Verbreiten von zwei Schädlingsfamilien genutzt. Zum einen die Schadsoftware mit dem Namen „Plead“, ein ferngesteuertes Backdoor-Programm. Zum anderen ein Modul, das mit Plead in Verbindung steht und Passwörter aus Browsern und Outlook entwendet.

Auf infizierten Rechnern öffnet Plead eine Backdoor, die sich aus der Ferne ausnutzen lässt. Es werden Daten gestohlen und weiterer Schadcode eingeschleust. Dafür kommuniziert die Malware mit einem Steuerserver. Dieser versorgt sie mit weiteren Instruktionen. Es gelingt Hackern also, die digitalen Zertifikate des Herstellers D-Link für Cyberspionage einzusetzen. Trend Micro berichtete, dass die Malware Plead schon seit 2012 im Umlauf sei. Sie wurde von der Cyberspionage-Gruppe BlackTech dazu verwendet, staatlichen Organisationen in Taiwan geheime Daten zu entwenden.

Warum der Fall zu tückisch ist

Neben den Backdoor-Funktionen enthält die Malware ein Werkzeug, mit dem Daten unbemerkt ausgeleitet und über Spearphishing-E-Mails verteilt werden können. Plead verschleiert mittels RTLO-Technik (right-to-left-override) den Dateinamen seiner Installationsroutine.

Für ESET scheint unklar, wie die Hacker überhaupt an die Zertifikate herankommen konnten: „Die Fähigkeit, mehrere taiwanische Technologieunternehmen zu kompromittieren und ihre Code-Signing-Zertifikate für zukünftige Angriffe zu benutzen zeigt, dass diese Gruppe sehr gut ausgebildet ist und sich auf Ostasien konzentriert.“

Um ihre Angriffe und ihre Cyberspionage zu verschleiern, sind gestohlene Zertifikate leider ein beliebtes Mittel. Gestohlene Signaturen klassifizieren eine Malware durchaus als valide Software, sodass die Spionage-Aktion gar nicht auffällt.

Wofür wurde die Malware verwendet?

Zwei Schädlingsfamilien verwenden die gestohlenen Zertifikate von D-Link. Zum einen „Plead“, das ferngesteuerte Backdoor-Programm, zum anderen das damit in Verbindung stehende Modul. Letzteres wird für den Diebstahl von Passwörtern verwendet. Abgegriffen werden die Zugangsdaten in Outlook oder in Browsern, die gespeicherte Zugangsdaten enthalten.

Welche D-Link-Geräte sind von der Malware betroffen?

Die folgenden Geräte von D-Link sind von der Malware betroffen. Updates wurden bereits ab Ende Juli ausgerollt.

- DNR-202L

- DNR-312L

- DNR-322L

- DNR-2020-04P

- DNR-326

- DCS-935L

- DCS-960L

- DCS-6004L

- DCS-6005L

- DCS-5000L

- DCS-5009L

- DCS-5010L

- DCS-5020L

- DCS-5025L

- DCS-5030L

- DCS-6045L

- DCS-930L

- DCS-931L

- DCS-932L

- DCS-933L

- DCS-934L

Was kann ich tun, wenn ich eines der Geräte besitze?

Für die betroffenen Geräte hat D-Link bereits Firmware-Updates herausgegeben. Unter der Adresse „de.mydlink.com/download“ finden Betroffene die Updates. Auf die Bedrohung reagierte D-Link zudem mit dem Rückruf der betroffenen Zertifikate. Es waren auch Zertifikate betroffen, die bereits seit einem Jahr abgelaufen waren. Offenbar spekulierten die Angreifer darauf, dass Nutzer die Warnungen ignorieren.

Sicherheit mit Zertifikaten der PSW GROUP

Code-Signing-Zertifikate dienen als digitale Signatur, um die Identität des Entwicklers sowie die Integrität des Programmcodes zu bestätigen. Unsere Code-Signing-Zertifikate basieren auf der unabhängigen Zertifizierung des Codes durch eine dritte vertrauenswürdige Instanz. Deshalb können Sie darauf vertrauen, dass die Zertifikate der PSW GROUP sicher sind.

Haben Sie Fragen oder möchten Sie sich zu Code-Signing-Zertifikaten informieren? Dann kontaktieren Sie uns – wir freuen uns auf den Kontakt mit Ihnen!

Schreibe einen Kommentar